内网安全 域信息收集与BloodHound应用实践

随着企业网络规模的扩大,内网安全已成为信息安全领域的核心议题。在渗透测试和红蓝对抗中,域信息收集作为关键环节,能够帮助安全团队全面了解网络结构和潜在攻击路径。本文将探讨如何利用CS(Cobalt Strike)插件与Android环境结合BloodHound工具,实现高效的域信息收集与凭证管理,同时介绍相关信息安全软件开发策略。

一、域信息收集的重要性

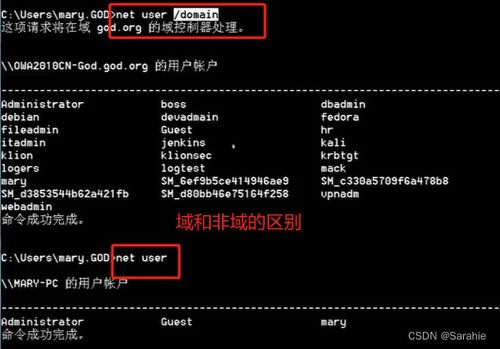

域信息收集是内网渗透的基础,涉及获取域控制器、用户账户、组策略和信任关系等关键数据。通过收集这些信息,攻击者或安全团队能够识别特权提升路径和横向移动机会。传统方法依赖手动查询,但效率低下;现代工具如BloodHound通过图形化分析,自动化了这一过程,显著提升了内网安全评估的准确性。

二、BloodHound工具的应用

BloodHound是一款开源的域环境分析工具,利用图论原理可视化域内关系。它通过收集Active Directory数据,生成攻击路径图,帮助识别如“域管理员权限获取”等高风险场景。在实战中,BloodHound常与Cobalt Strike集成:使用CS的插件(如SharpHound)在目标机器上执行数据收集脚本,然后将结果导入BloodHound进行分析。这种结合不仅简化了操作,还支持团队协作,适用于复杂的内网环境。

三、CS插件与网络凭证管理

Cobalt Strike作为一款高级渗透测试框架,提供了丰富的插件生态,支持内网信息收集。例如,通过CS的凭证获取功能,可以提取Windows系统的哈希和票据,用于横向移动。结合BloodHound,这些凭证数据能够映射出更完整的攻击面。开发自定义CS插件可进一步自动化收集流程,例如集成SharpHound脚本,实现一键式域数据导出。在Android环境中,虽不直接涉及域收集,但可通过移动设备作为跳板,利用CS的Payload进行初始访问,再转向内网渗透。

四、Android环境下的安全考量

Android设备常作为企业网络的接入点,其安全性直接影响内网防护。在渗透测试中,可利用恶意应用或CS生成的Android Payload获取设备权限,进而收集网络凭证(如Wi-Fi密码或VPN配置)。这需注意法律合规性,仅用于授权测试。信息安全软件开发中,应强化Android应用的沙箱机制和证书验证,防止凭证泄露。结合BloodHound的分析结果,可评估移动设备对域安全的影响,例如通过设备关联用户账户识别潜在风险。

五、信息安全软件开发策略

针对内网安全需求,开发定制化工具至关重要。重点包括:

- 集成BloodHound API,实现自动化数据收集和报告生成。

- 开发CS兼容插件,支持跨平台(如Windows、Linux和Android)信息提取。

- 强化凭证加密与存储,防止在传输和存储过程中被窃取。

- 遵循安全开发生命周期(SDL),确保工具自身不被恶意利用。

通过持续迭代和社区贡献,此类软件能够提升内网防御的主动性和响应速度。

内网安全依赖于高效的域信息收集和工具整合。BloodHound与Cobalt Strike的结合,为安全团队提供了强大的分析能力,而Android环境的融入则扩展了攻击面。信息安全软件开发应注重自动化、集成化和合规性,以应对日益复杂的网络威胁。企业应定期进行渗透测试,利用这些工具强化内网防护,确保业务连续性。

如若转载,请注明出处:http://www.xwkanche.com/product/2.html

更新时间:2026-03-03 18:12:31